PassPage: Graphical Password Authentication Scheme Based on Web Browsing Records

2要素認証の1要素として画像認証を用いた研究論文 (AsiaUSEC 2020).

正規利用者が閲覧したWebページを秘密情報とし,そのWebページを画像とすることにより二要素認証の1つを画像認証化している.

(著者らは”Two-factor graphical password authentication scheme”と述べている)

書誌情報:

X.Chu, H.Sun, and Z.Chen,

“PassPage: Graphical Password Authentication Scheme Based on Web Browsing Records”

AsiaUSEC (2020).

Web: http://www.usablesecurity.net/USEC/asiausec20/

論文PDFは,上記の会議Webページから誰でも閲覧可能

Introduction

- Webサイトにおける個人認証に注目

- パスワードによる個人認証が主流だが,安全性に懸念があるので2要素認証へ

- 二要素認証の問題: 他のデバイスが必要,時間がかかる

- 画像認証を応用を考える.が,画像認証も手間のかかる設定や秘密の記憶が必要

- 操作負担や記憶負担をかけない方法を考えたい,そこでWebページ閲覧に関するユーザの知識を活用する.「ユーザは自分が見たWebページは覚えていて,それに関する情報のエントロピーは高いはずだ!」

- 個人認証における秘密に潜在記憶 (“implicit memory”) を応用しているので,記憶負担は少ない.つまり,秘密を自分で作成し,それを意識的に記憶するのではなく,生活や行動の中で自然と記憶された情報を個人認証における秘密情報に応用する.

(“PassPage leverages users’ implicit memories of browsing web pages.”)

Design of PassPage

- Text Password + Image authentication による二要素認証

- 1st step: Text Password

- 2nd step: Image authentication (1st stepに成功した時のみ2nd stepへ)

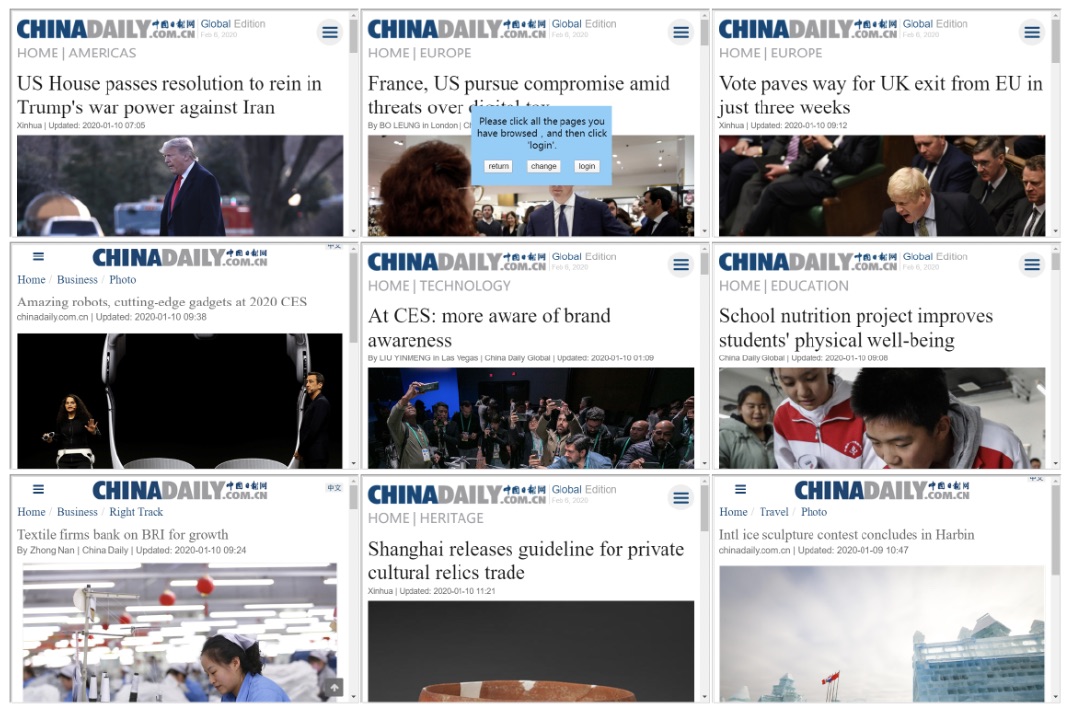

- 2nd stepは,9枚の画像群から「自分が見たことのあるWebページの画像」をすべて選択する.認証画面は以下の通り(論文内 Fig.2を引用)

- 正解画像(real pages)は1〜3枚

(1枚も正解画像が提示できない場合は,E-mail通知による方法) - 正解画像(閲覧したWebページ)は,数十枚程度ストックすることを想定

(Table.3の直下のパラグラフ内に,”real pagesが35〜40になっても認証成功率は88.89%だった”,という記述がある) - 正解画像をどう選択するかは,”Page Selection Algorithm”の節に説明がある.

- ユーザが閲覧したWebページの記録について

- 4つあるモジュールのうち,”browsing history recording” というmoduleが担当 (3.2節)

- ユーザが対象WebサイトでログインしたらWebブラウザ側で起動し,そのサイト内で閲覧したWebページを記録,認証サーバに送るという仕組み

- client scriptとあるが,今回はGoogle Chromeの拡張機能として実装

- 閲覧していたWebページだけでなく,閲覧時間,スクロール回数なども記録

- 勘違いしそうだが,本手法の前提は,特定Webサイト内における各ユーザの閲覧記録を,そのWebサイトでの個人認証に使用すること.なので.ユーザ側のWebブラウザからありとあらゆるbrowsing history情報を取得しそれを認証に利用するのではなく,自サイト内の閲覧履歴だけを個人認証に利用する,というもの.

User Experiments

- 23名のボランティアから同意を得た.が,最後まで実験を行ったのは9名,途中まで実施したのが3名

- 実験参加者の年齢は19-29才,半分はcomputer science or software engineeringの学生

- 6日間連続で10分間の作業をしてもらうことを依頼

- 初日にアカウント設定,2-6日目は認証を行ってもらい,ログインしたら実験用ニュースサイトをしばらく閲覧してもらった(多分,各ユーザの閲覧記録を増やすためだろう)

- 被験者は1日に5回ログインすることを依頼された.

- 実験結果1: テキストパスワードはパスできても,画像認証で成功率が落ちる.その割合が少なくない被験者も散見する(UserID 1,5,6)

- 実験結果2: 認証時間だが,画像認証を二要素目に追加することで認証時間が4倍になる(7.52sec => 27.12sec)

- 実験結果3: 数日間使い続けても,画像認証の成功率は「著しく低下はしない」.また正解用Webページが35-40枚程度でも認証成功率は88.9%程度であった(母集団が不明)

- 実験結果4: 画像認証で回答に成功したWebページと失敗したWebページ(記憶できていたかどうか?)を,そのWebページの滞在時間とスクロール回数で比較したところ,滞在時間は倍程度違うが,スクロール回数は1回未満の差しかなかった(Table.4).

- 実験結果5: Table.5にアンケート結果がある.Index 2,6のことを著者がどう考えるのかは言及がないように思う.

私的コメント

- アイデアは面白い.が,システムに対する著者の主張を素直には飲み込めない.最後の章に書かれている著者の主張は以下の3つ.それに対する当方の見解も記す

- newsサイトでの認証成功率は80% over

Table.3の結果から「手法に慣れた人なら80% overの認証成功率」ということだが,それは恣意的に良い結果を集約しただけなのでは?と思う.Webサイト向けの個人認証なので,Webサイトの利用者なら多くのユーザが使えるものであるべきかと思う.そう考えると,Table.1の”Login success rate”の12データを総括してみるべきで,その表内のデータについて平均を求めると62.5%となることから,それについても言及してほしいと思った.特にUser ID, 1,5,6の3名はText passwordの成功率は100%であるにもかかわらず,Login success rateは低くなっている.そうなった理由についての検証や考察を期待したい. - 攻撃者がランダム入力で認証に成功する確率は0.775% (=1/129)

この0.775%という数値をどう解釈すればよいか?を知りたい.ぱっと見ただけだと「攻撃者による成功率は低いな」と思わなくもないが,4桁数字の暗証番号でも0.0001%であり,比較議論すればなんてことない数字に見えなくもない.2要素認証のsecond factorにおけるランダム攻撃の安全性としてこの数値をどう捉えれば良いか?を読者に提示するべきかと思う. - 6日間の実験で認証成功率は劇的に低下しなかった(success rate does not decrease sharply in 6 days.)

この主張もTable.3の結果をふまえてことかと思うが,「劇的に低下しなかった」という言い回しが絶妙かと.

ただし,今回の実験には認証成功率が低下しうる懸念が少なく,結果として認証成功率が下がる可能性も少ないように思う.そういう実験方法であるにもかかわらず,最小でも10%程度の認証失敗が発生すると言うことをどうみるのか?ということの方が気になる.

今回の実験は,6日間連続で行なっており,また1日に5回のログイン試行を依頼している.なので,実験参加者が閲覧したWebページを忘れる可能性は低い状況にあると思う.秘密を忘れる可能性が低いならば,認証成功率が時間経過にともなって下がらないのも当然であろう.なので,これは実験方法に依拠した結果であり,想定通りの結果となったな,と見るべき(=新たな知見は得られてない)ではないか?(ま,それも検証することが大事だと言えばその通りだが) - implicit memoryの応用による個人認証は,ユーザ次第という部分がどうしてもあり,この提案手法もその影響を軽減しうるものにはなっていないと考える.「ユーザは,自分が見たWebページは覚えているはずだ」の前提を「ま,そうだよね」と言える人が多いか少ないか?ということに尽きる気がする.

- また,自分が見たWebページの検証を,「文字」ではなく「画像」で行うことになにかしらの意義があったのだろうか?という点も未検証のように思う.(記事の題名を文字で提示した場合と画像で提示した場合とで比較検証をしてもらいたい)

1 |

— ends here

PassPage: Graphical Password Authentication Scheme Based on Web Browsing Records