Deja Vu - A User Study: Using Images for Authentication

数学的処理により生成可能なランダム画像を用いた再認式画像認証の提案と評価にかかる論文(USENIX Security 2000).

画像認証や再認式個人認証に興味のある人は,必読の論文であろう

書誌情報:

R.Dhamija, A.Perrig,

“Deja Vu–A User Study: Using Images for Authentication”,

USENIX Security Symposium 2000.

Web: https://www.usenix.org/conference/9th-usenix-security-symposium/deja-vu-user-study-using-images-authentication

passfaceという製品がこの手の認証手法として有名だが,論文としては再認式(認識&選択- Recognition-based)の画像認証方式は、これが最初の論文であると理解している.画像を使った個人認証システムを研究する上で読んでおいた方がいい「基本」論文である.

この論文ではrecognition-based image authenticationの議論をはじめにしているが,その議論における前提は以下の通りとなっている

- パスワードを正確に思い出せる.という前提を破棄する

- ユーザが脆弱なパスワードを使えないようにする

- パスワードを書き留めたり,共有できないようにする

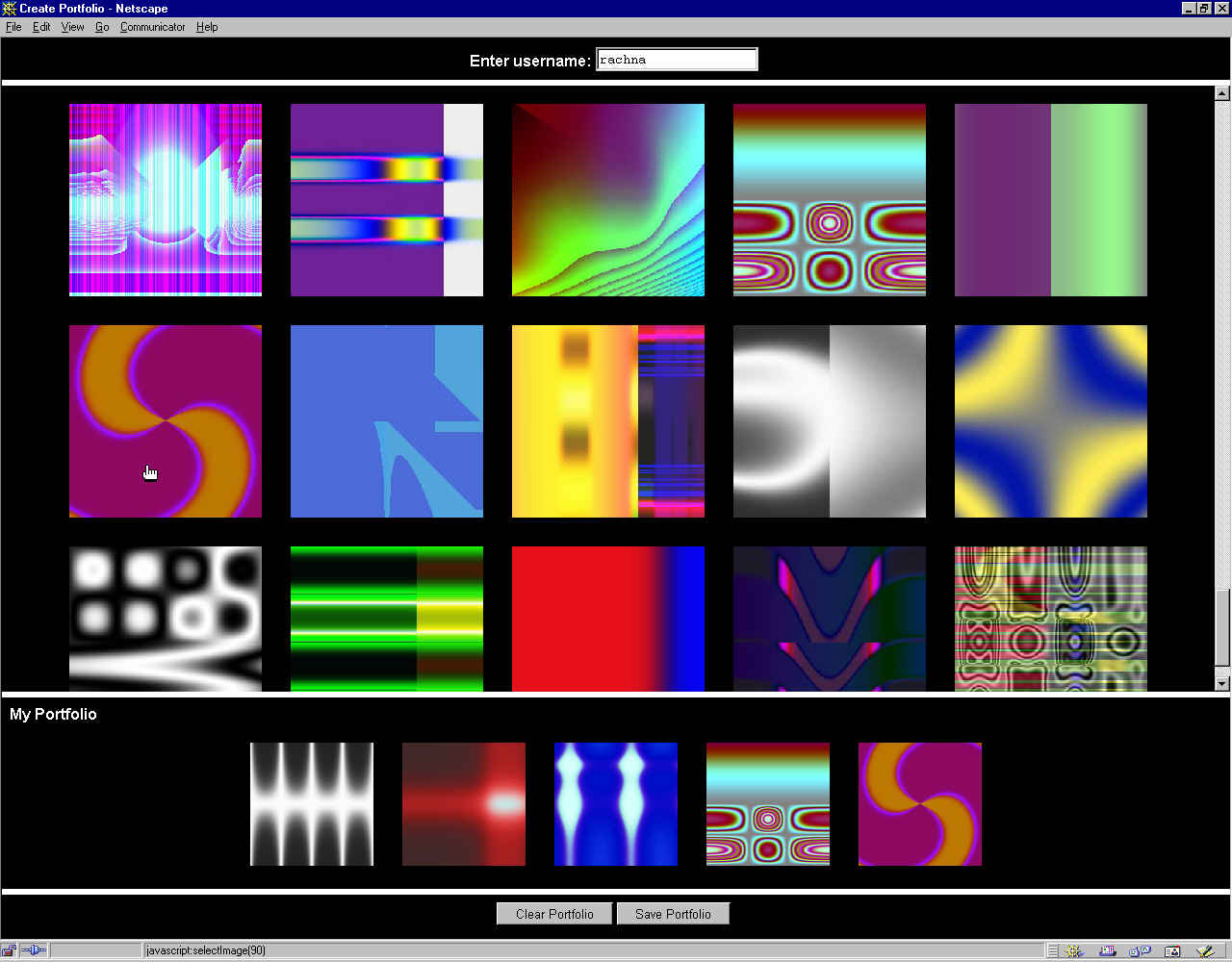

<論文中 Figure 2 より引用>

Portfolio(パスワードの代わり(正規ユーザの秘密情報)となる画像)の画像種が数学的処理で生成されるランダム画像だが,これは,利点にも欠点にもなると考える.ランダム画像のかわりに写真を使えば,ユーザは,攻撃者が容易に推測可能な画像を選択し,書き留めも可能になるし,共有可能にもなるに違いない.と述べている.だからランダムアートを使用する,というのが著者の主張.だが,そうだろうか? 確かにランダムアートを使えば書き留めは困難になるし,共有も難しくなるというが,この考察はこれらの行為を文字で行うことを想定しているのだろう.今の時代,プリンターやデジカメがあるのだから,文字による書き留めは困難でも,撮影・印刷してしまえばそれまでである.だからこそそうではなくて,違う解決方法があってもいいだろうなと思った.

またランダム画像を使うことの利点は,画像を保持するための記憶容量が小さくてすむことである.ランダム画像はseedと呼ばれる8byte長の数値から再現可能なため,サーバが画像自体を直接保持する必要はない.しかし,このseedをいかにして安全に保持するか? という点が問題になるが,解決策としては複数のサーバに点在させるなどの方法があるだろうと述べている.

覗き見(Observation)攻撃

覗き見攻撃に対する対策法としては以下の方法を提案

- Portfolioの数を増やす.特に一回のchallenge set(=認証画面に1度に表示される画像の数)で表示される数以上のportfolioを用意することで、すべてのportfolioが攻撃者に知られてしまうのを防ぐ.この方法でもいまだ脆弱であることに違いはないが、それでも現状よりはなりすましが困難になる.また,認証自体がChallenge & Responseになる.

- どの画像を選択したかをわからないようにする.どの画像をユーザが選択したか、どのキーを押して回答したかをわからないようにする

- Portfolio画像を加工し、portfolioがどんな画像だったかを覗き見している攻撃者に分からないようにする.どんな画像処理がいいかは今後の課題である.

絞り込み(Intersection)攻撃

絞り込み攻撃に対する対策方法としては以下の4つの対策を提案

- 常に同一のPortfolioとDecoy image(Portfolioではない画像)を認証試行に使用する

この方法ならば原理的にintersection攻撃を不能にする.問題は,正規のユーザがDecoy imageを覚えてしまい、しまいにはPortfolioと勘違いしてしまうのではないか? という懸念である.それと攻撃者がこのchallenge setを記録し、将来、Portfolioが変更され、かつdecoy imageが変更されないような状況が発生したとすると,Portfolioが判別できるようになってしまう. - 少数のおとり画像群を,一定期間認証試行で使い続ける

懸念点は上に同じ.正規ユーザが囮画像を学習してしまい,本来のPortfolioと勘違いしてしまうのではないか? また,ユーザがPortfolioを更新した際、攻撃者がdecoy imageとPortfolioが明確に判別できるようになってしまい、なりすましを容易にしてしまう可能性もある. - 認証を複数の段階(=検証回数)に分割し,それぞれの認証段階にランダムに決定した複数枚のPortfolioを仕込む.そして認証時のある照合段階で回答を間違えたら,それ以降の照合段階ではPortfolioを認証画面に一切提示しないようにする.

正規ユーザが認証に失敗する確率が低くなるので,アカウントを使用不能にするまでの認証失敗回数の条件を厳しく(=連続試行回数を少なく)する.ただし,この対策はDoS攻撃を招く危険があるので現実的とはいいがたい.アカウントロックをどう提供するかによるが、単に「数分間,個人認証を使えなくなるするだけ」といったアカウントロックであれば、これは現実的には攻撃者にとってまったく意味がない.アカウントロックの条件を厳しくし,かつアカウントロックは機能するが,アカウントロックされている数分だけ待てば,攻撃は再開可能になるため.

— ends here

Deja Vu - A User Study: Using Images for Authentication